Spam, Phishing, Spoofing en andere narigheid

In de strijd tegen spam, phishing, spoofing en andere narigheid met E-mail kunnen steeds meer wapens worden ingezet. Binnen Office 365 zijn ze al enige tijd beschikbaar en eenvoudig te implementeren, dus waarom zou je het niet doen? In dit artikel behandelen we SPF, DKIM en DMARC binnen Office 365.

NB: Ook met een hybride of on premises mailomgeving is dit te regelen, het principe blijft immers hetzelfde.

SPF (Sender Policy Framework)

SPF wordt al een tijd gebruikt en is kort gezegd een soort reverse MX-record. De ontvanger kan hiermee controleren of een e-mail van een bekende / legitieme mailserver afkomt. Bij de standaard setup van Office 365 is dit overigens niet verplicht, maar je krijg wel een melding bij de DNS check als het SPF-record niet bestaat. Let er wel op dat je dus moet weten waar je mail vandaan komt (denk aan mass mailing diensten bijvoorbeeld).

Voor SPF voeg je een TXT record toe aan je DNS, bij mij is dit voor Office 365 als volgt:

derkit.nl TXT v=spf1 include:spf.protection.outlook.com -all

Er zijn nu ook twee nieuwere technieken die misbruik van je maildomein verder kunnen voorkomen. Deze worden beide ook ondersteund in Office 365.

DKIM (DomainKeys Identified Mail)

DKIM zorgt ervoor dat uitgaande berichten van een domeinnaam worden gesigneerd met een private key signature in de header. De ontvanger kan vervolgens met de public key verifiëren of die key klopt en het bericht dus daadwerkelijk van dat domein afkomstig is. (Let wel, men kán dit controleren, maar als men dat nalaat heeft DKIM dus geen effect…). Deze public key wordt opgevraagd via DNS.

Microsoft activeert DKIM standaard binnen de Office 365 ‘.onmicrosoft.com’ domeinnamen. Als eindklant hoef je het alleen maar te activeren voor je eigen domeinnamen en ik zou dat vooral ook doen, omdat het toch weer een extra mogelijkheid toevoegt om E-mail veiliger te maken.

Om DKIM te activeren moet je eerst een tweetal CNAME records toevoegen in DNS. Deze records laat je verwijzen naar je eigen domein. Omdat Microsoft de public key al voor je heeft gegenereerd verwijs je naar je onmicrosoft.com tenant naam.

selector1._domainkey.<JOUW DOMEIN> CNAME selector1-contoso-com._domainkey.<JOUW DOMEIN>.onmicrosoft.com. selector2._domainkey.<JOUW DOMEIN> CNAME selector2-contoso-com._domainkey.<JOUW DOMEIN>.onmicrosoft.com.

LET OP: Afhankelijk van je DNS provider is een . aan het eind nodig, soms zie je ook dat je domeinnaan automatisch wordt toegevoegd. Je kunt DKIM in Office 365 pas aanzetten als je DNS records kloppen. Let wel, als je wat verandert, dan kan het een tijdje duren voordat dit overal bekend is. Probeer het dan een half uurtje later nog een keer.

In mijn geval zijn dit de juiste DNS records voor DKIM;

selector1._domainkey.derkit.nl CNAME selector1-DerkIT-nl._domainkey.DerkIT.onmicrosoft.com. selector2._domainkey.derkit.nl CNAME selector2-DerkIT-nl._domainkey.DerkIT.onmicrosoft.com.

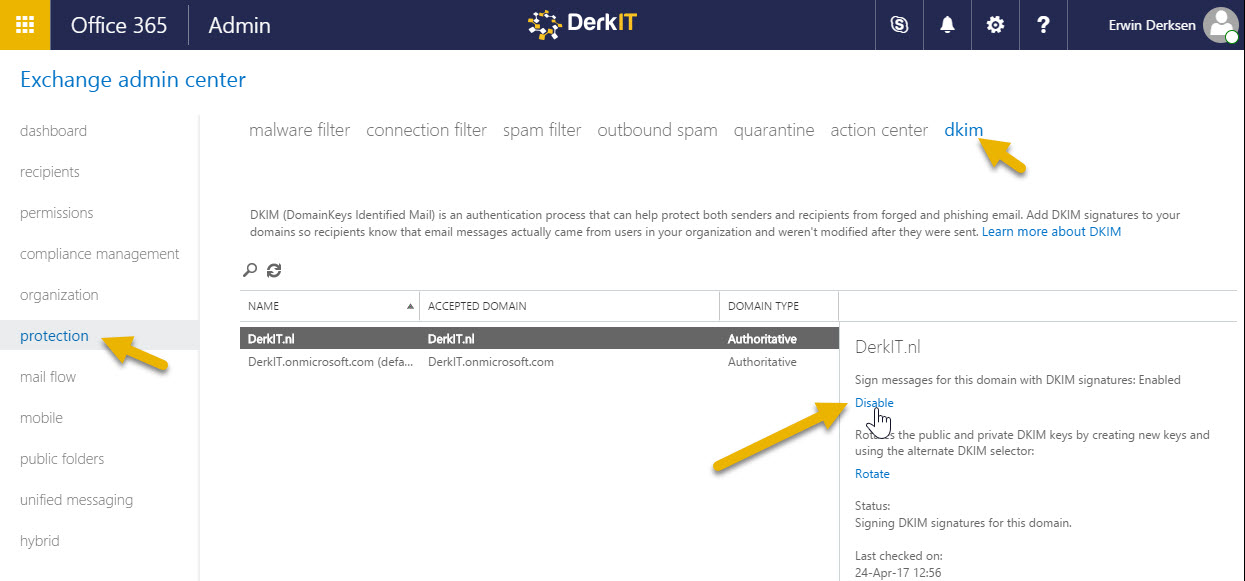

Vervolgens activeer je DKIM in Office 365 (Admin Center –> Exchange Admin Center –> Protection –> DKIM). Hieronder is DKIM reeds actief.

DKIM is ingeschakeld in Office 365

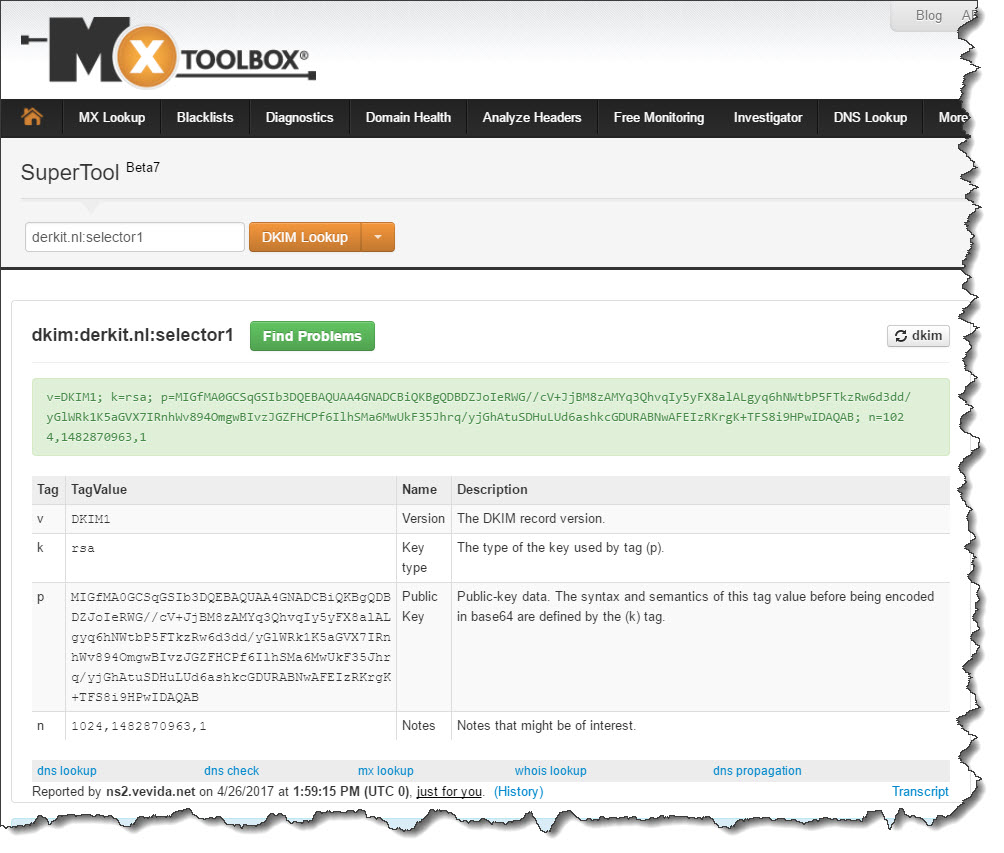

Je kunt via http://mxtoolbox.com/ controleren of DNS goed staat ingesteld. (sowieso is deze site een aanrader als je DNS zaken wilt checken). Kies dan voor DKIM Lookup en voeg :Selector1 of :Selector2 toe aan je domeinnaam (zie screenshot hieronder).

DKIM is nu succesvol geconfigureerd in DNS.

DMARC (Domain-based Message Authentication, Reporting, and Conformance)

DMARC is bedoeld om spoofing en phishing tegen te gaan, het is een extra stap ten opzichte van DKIM en SPF. Je kunt ermee bepalen wat mailservers moeten doen als de SPF en/of DKIM check faalt. Bovendien checkt het zowel je MailFrom als je From header, hetgeen phishing tegengaat. Let wel: je moet eerst SPF en DKIM voor jouw domein geconfigureerd hebben alvorens je DMARC activeert. (DKIM en SPF staan standaard aan op je .onmicrosoft.com domein, maar er ontstaat dan een mismatch met je From en MailFrom veld).

Om DMARC te activeren voeg je een DNS TXT record toe met daarin de benodigde informatie. Voor DerkIT.nl ziet dat er als volgt uit:

_dmarc.derkit.nl TXT v=DMARC1; p=none; pct=100; rua=mailto:info@DerkIt.nl; ruf=mailto:info@DerkIt.nl; fo=1

NB: Het onderstreepte is optioneel. Met deze instellingen krijg je ook een rapportage van wat er met je mail domein gebeurt. Ik heb dat gedaan om eens te zien wat dit doet, je kunt het ook achterwege laten. Ik gebruik mijn info adres, maar je kunt dit ook laten verwijzen naar de systeembeheer mailbox o.i.d.

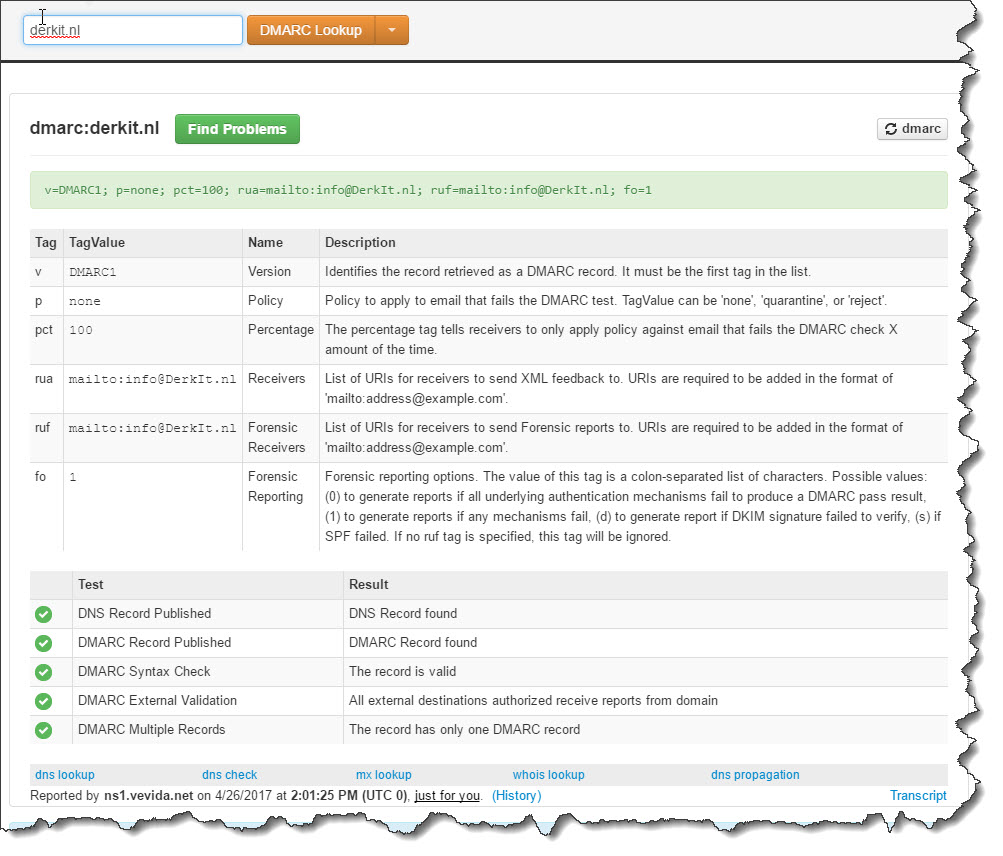

Via http://mxtoolbox.com/ kun je weer controleren of DMARC goed staat ingesteld.

DMARC is nu goed geconfigureerd in DNS

Hiermee is je mail met weinig moeite weer een stapje veiliger gemaakt. Dit soort dingen schakel je het liefst voor de zekerheid wel buiten kantoortijd in en zelf houd ik daarna de mailflow even extra in de gaten om zeker te weten dat alles goed is gegaan.